Cyberdefenders lab Write-up - Insider Lab

Cyberdefenders labs Write up - Insider Lab Aujourd’hui, nous allons voir un nouveau lab sur cyberdefenders. Il s’agit du Insider lab. Voici le lien :

- https://cyberdefenders.org/blueteam-ctf-challenges/insider/

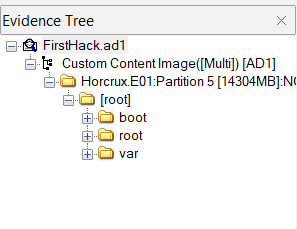

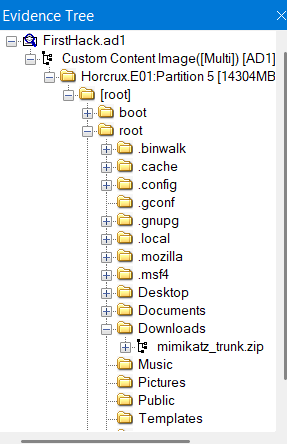

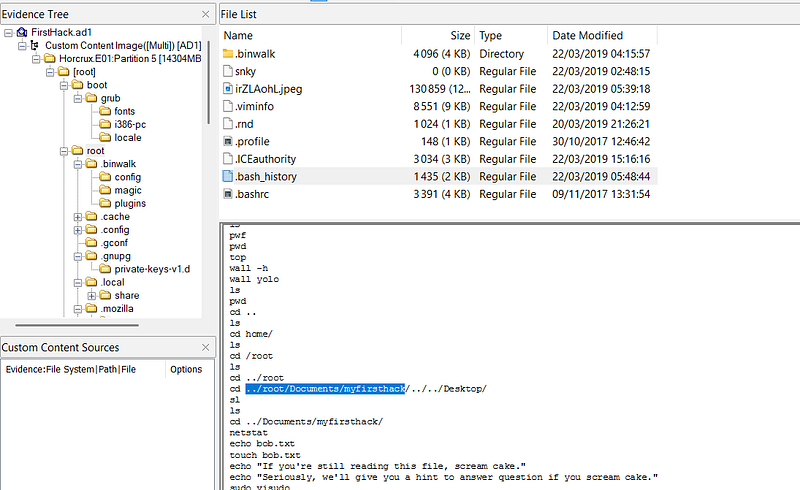

La première étape pour faire ce labo est d’utiliser l’outil FTK Imager, disponible ici. Une fois sur FTK, il faut importer notre image en cliquant sur :

- File > Add Evidence Item > Image File.

Puis, faites glisser le fichier AD1 dans la fenêtre située en haut à droite, puis cliquez sur Finish. Vous devriez alors voir l’arborescence des fichiers dans la fenêtre située en haut à droite.

Q1 : Which Linux distribution is being used on this machine?

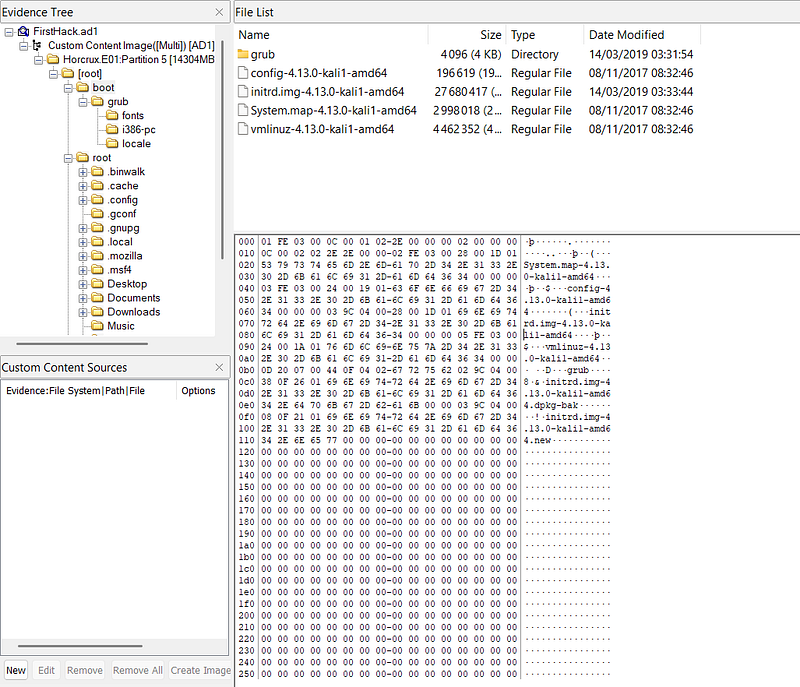

Pour trouver la réponse à cette question, il faut consulter le fichier Boot qui contient des informations sur le système.

Réponse :

- Kali

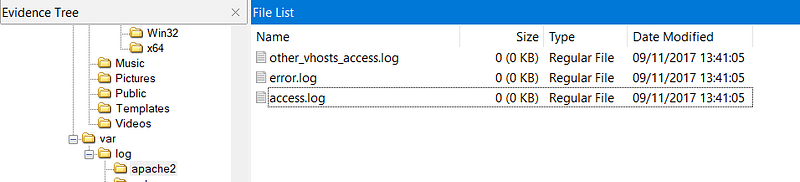

Q2 : What is the MD5 hash of the Apache access.log file?

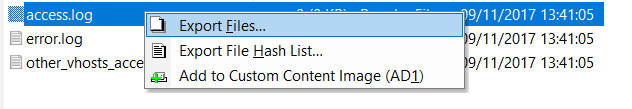

Le fichier access.log est disponible dans le répertoire « /var/log/apache/access.log ». FTK Imager nous permet d’extraire un fichier en effectuant un clic droit.

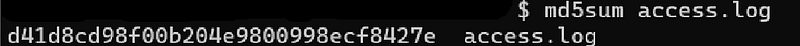

Une fois le fichier récupéré, on peut obtenir son hash grâce à la commande md5sum.

Réponse :

- d41d8cd98f00b204e9800998ecf8427e

Q3 : It is suspected that a credential dumping tool was downloaded. What is the name of the downloaded file?

Tout le monde sait que les fichiers téléchargés se trouvent dans le répertoire / Downloads, et notre fichier ne fait pas exception ! En se rendant à cette adresse, on peut retrouver le nom du fichier ZIP téléchargé.

Réponse :

- mimikatz_trunk.zip

Q4 : A super-secret file was created. What is the absolute path to this file?

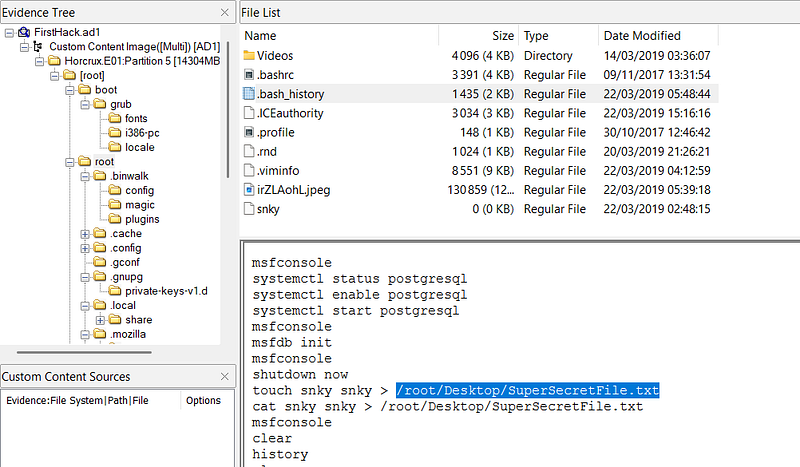

La création d’un fichier via Kali se fait via la ligne de commande. Toutes les commandes sont enregistrées dans un historique stocké dans le fichier « .bash_history » situé dans le répertoire racine. En recherchant dans ce fichier, on peut retracer les commandes que le propriétaire de la machine a exécutées et trouver le chemin :

Réponse :

- /root/Desktop/SuperSecretFile.txt

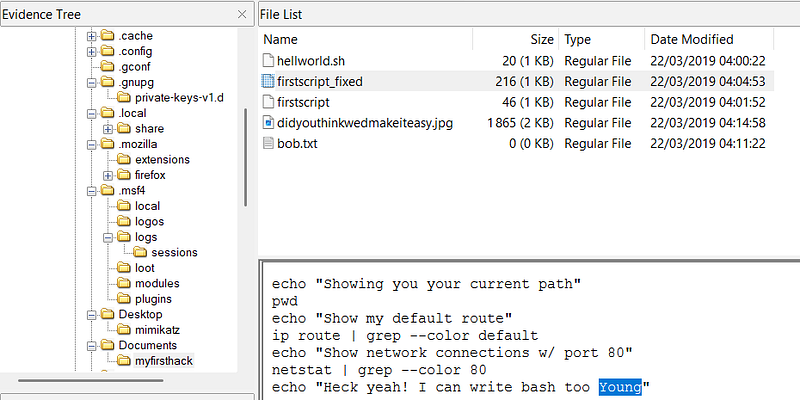

Q5 : What program used the file didyouthinkwedmakeiteasy.jpg during its execution?

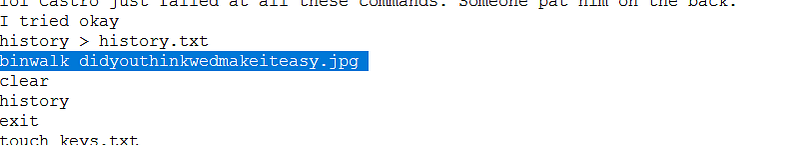

En continuant de regarder le bash history, on trouve le programme.

Réponse :

- Binwalk

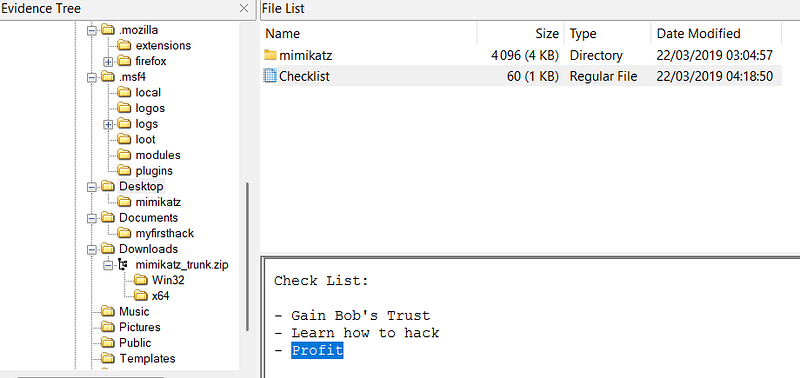

Q6 : What is the third goal from the checklist Karen created?

Dans le repertoire Desktop, il y a un fichier checklist qui va nous donner la réponse en évidence.

Réponse :

- Profit

Q7 : How many times was Apache run?

Les logs d’apache sont disponibles dans /var/log/apache2.

On voit ici qu’il y a trois fichiers dont la taille n’est pas indiquée, ce qui prouve qu’Apache n’a jamais été utilisé. Réponse :

- 0

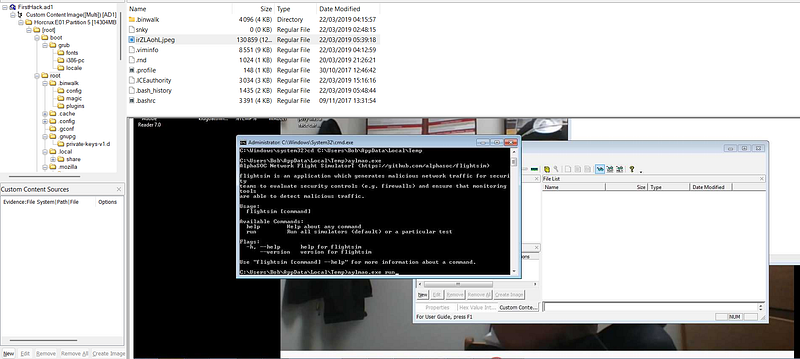

Q8 : This machine was used to launch an attack on another. Which file contains the evidence for this?

En explorant le fichier, on voit qu’il y a une capture d’écran d’un bureau Windows lors d’une attaque. C’est sur celle-ci que l’on va trouver les informations.

Réponse :

- irZlAohL.jpeg

Q8 : It is believed that Karen was taunting a fellow computer expert through a bash script within the Documents directory. Who was the expert that Karen was taunting?

C’était compliqué à voir mais le nom de l’individu est Young !

Réponse : Young

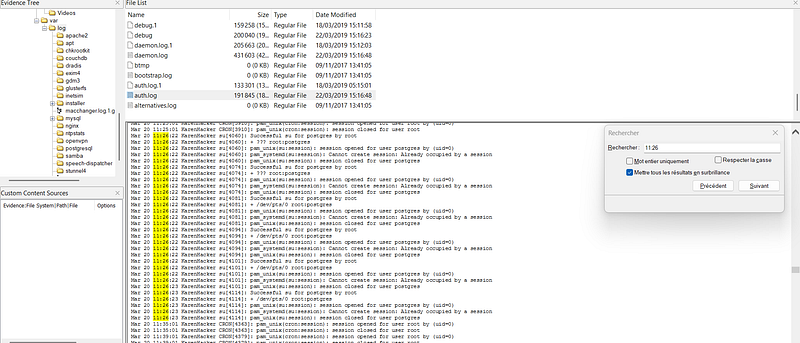

Q9 : A user executed the su command to gain root access multiple times at 11:26. Who was the user?

Les commandes d’authentification sont disponibles dans le fichier /var/log/auth.log. En allant voir, il y a beaucouuupp de résultat. Il faut donc filtrer par l’heure que l’on nous donne !

On voit ici que l’utilisateur est postgres

1

Mar 20 11:26:22 KarenHacker su[4094]: + /dev/pts/0 root:postgres

Réponse :

- postgres

Q10 : Based on the bash history, what is the current working directory?

Le fichier d’historique de bash est disponible ici :

- /root/.bash_history

Il contient encore une fois l’intégralité des commandes exécutées sur la machine. En regardant, on voit directement le répertoire courant.

Réponse :

- /root/Documents/myfirsthack/

Voila le lab terminé !