Les recherches Google Dork

Internet a pris de plus en plus de place dans nos vies au fil du temps, jusqu’à devenir indispensable. Tous les échanges se font aujourd’hui dessus et personne n’imagine qu’une entreprise puisse fonctionner sans internet. Il est donc important de savoir l’utiliser à pleine puissance et d’exploiter pleinement les moteurs de recherche auxquels on passe beaucoup de temps.

Les recherches avancées sont apparues avec l’évolution des moteurs de recherche pour répondre au besoin croissant de filtrer, cibler et extraire rapidement des informations précises dans l’immense quantité de données disponibles sur Internet. Ces recherches peuvent être utiles dans bien des domaines ! En passant par le contenu OSINT pour rechercher des informations relatives à un sujet, la cybersécurité avec la possibilité de détecter des vulnérabilités ou même de cartographier des sites internet. Vous l’aurez compris, maîtriser ces recherches peut être un gain de temps et de performance au quotidien, en permettant d’atteindre rapidement et précisément l’objectif recherché.

Les recherches avancées utilisent des syntaxes particulières pour formuler leurs requêtes. Il existe des dizaines d’heuristiques, mais je vais uniquement vous énumérer les plus utiles.

Pour commencer, vous trouverez la synthaxe :

| site:{Mot clé} |

Cet heuristique permet d’avoir des résultats sur le lien correspondant a notre mot clé. Par exemple, si on utilise

| test.com |

Nous obtiendrons tous les résultats présents sur le site test.com. Nous pouvons imaginer complexifier notre requête en ajoutant une indication à la requête classique, telle que :

| site:test.com test |

Cela nous retournera tous les résultats présents sur le site “test.com” en liant avec le mot test

Le second que l’on va expliquer est :

| intitle:{Mot clé} |

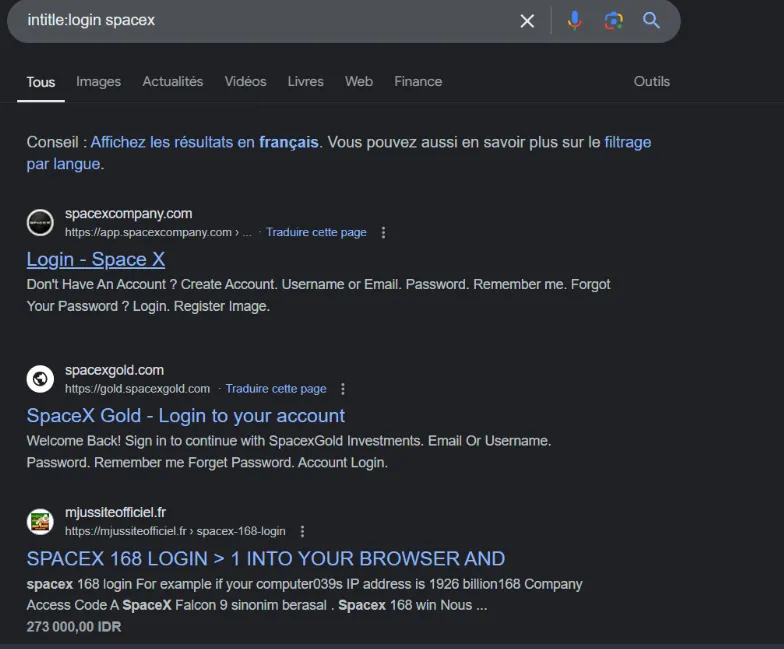

Cette requête ciblera les pages contenant un certain mot clé dans le titre de la page. Par exemple, en tapant

| intitle:login spacex |

Nous allons retrouver tous les résultats présentant une interface de login ayant un lien avec spaceX comme ci-dessous :

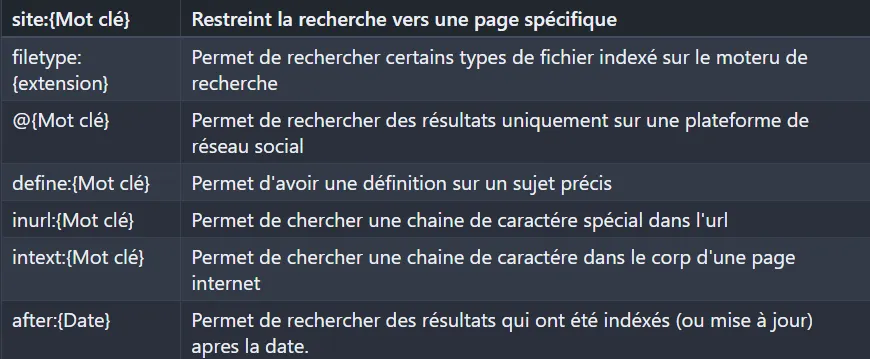

Voici une liste plus complète des différents modèles de recherche avancée (même s’il en existe d’autres).

La puissance de ces requêtes est déjà acceptable, mais il est possible de les fusionner afin d’élaborer des requêtes combinant des recherches spéciales à l’aide d’opérateurs !

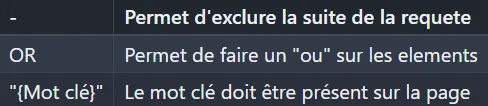

Voici une liste des opérateurs disponibles pour les recherches avancées :

Nous sommes désormais capables d’élaborer des requêtes construites ! Concrètement, nous allons pouvoir utiliser les différents patterns vus précédemment pour formuler une requête précise.

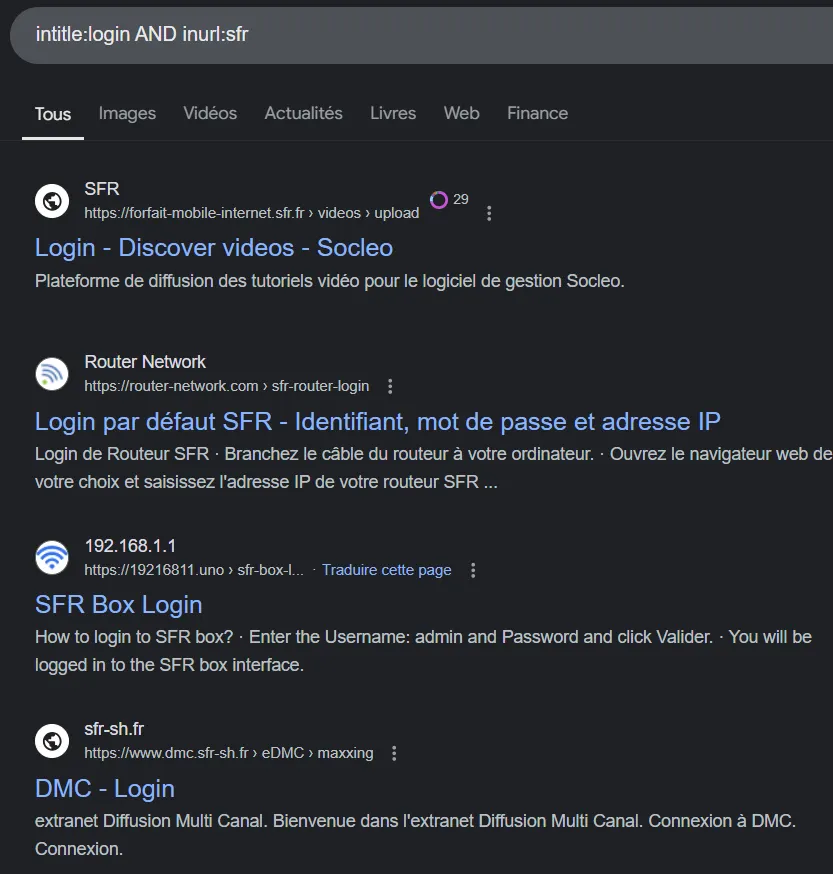

Dans cet exemple, nous allons prendre une requête pour trouver un portail d’authentification. Nous chercherons ici un portail de connexion SFR, mais qui n’est pas sur le nom de domaine « sfr.fr », car nous le jugeons trop « classique » ! :):)

On veut chercher un portail de login donc on utilise le pattern :

| intitle:login |

Ce portail doit être en rapport avec SFR, c’est pourquoi on utilise l’appellation :

| insite:sfr |

Cela va nous donner tous les portails de login en lien avec SFR !

Sur Internet, il existe plusieurs moteurs de recherche plus ou moins différents. Cela s’explique par le fait que l’algorithme qui se cache derrière n’est pas le même. Les recherches effectuées sur différents navigateurs ne donnent pas les mêmes résultats. C’est pourquoi il est conseillé d’utiliser plusieurs navigateurs. Les recherches avancées peuvent également varier d’un navigateur à l’autre, c’est pourquoi il faut faire attention à bien utiliser la bonne syntaxe pour chaque navigateur !

De plus, les résultats de recherche peuvent varier en fonction de la région, de l’emplacement géographique ou même des préférences de l’utilisateur. C’est pour cette raison qu’il est préférable d’utiliser un VPN pour contourner ces restrictions et obtenir tous les résultats souhaités.

Les « dorks » peuvent être un excellent moyen de progresser dans les missions de pentest. En effet, grâce à elles, on peut rapidement trouver des portails d’authentification ou des fichiers sensibles tels que les répertoires .git, qui contiennent une multitude d’informations exploitables. On peut également trouver les bases de données, comme les MongoDB, qui peuvent être la cible d’attaques via des mots-clés. Tout analyste travaillant dans la cybersécurité est passé par là, mais il est également possible de trouver des caméras reliées à l’entreprise de pentest qui peuvent donner des informations !

Les « dorks » sont également utiles pour effectuer la cartographie d’un site internet. En effectuant des « dorks », on peut rechercher toutes les pages d’un certain site afin d’en connaître le périmètre et la surface d’attaque (ou de défense ;)). Avec cela, on peut rechercher toutes les pages indexées, mais aussi les pages d’erreur ou les fichiers publics.

Une requête Dork opportuniste peut être une attaque avec le « intitle:index of » qui permet de trouver des pages listant tous les fichiers du site.

Nous avons vu qu’il était possible d’effectuer des recherches via les « dorks » sur Internet. Cependant, le problème est qu’il s’agit uniquement des fichiers indéxés par Google, et qu’il est très simple de demander qu’une page entière ne soit pas indexée. Cela élimine totalement le potentiel des Dorks. C’est pour cette raison qu’il est judicieux de recourir à d’autres moteurs de recherche IoT pour trouver des informations. Parmi les moteurs de recherche IoT les plus connus et efficaces, nous allons voir ici une liste des 4 plus importants à mes yeux ! Le premier est Shodan, qui scanne en continu les dispositifs connectés. Le second est ZoomEye, similaire à Shodan, qui se concentre sur les protocoles et services ouverts. Le troisième est GrayhatWarfare qui recherche les fichiers buckets S3 publics ou mal sécurisés. J’ai personnellement pu retrouver des informations personnelles de différentes personnes dans le monde grâce à lui. Le dernier est Censys. Un super outil pour la recherche de certificats et les infrastructures ouvertes !

À noter que pour demander à ne pas être indexé sur une page web, il suffit d’ajouter cette balise meta :

| « meta name=”robots” content=”noindex” |

Nous avons donc vu l’importance de connaître le principe des « dorks » et leur fonctionnement, tant pour la culture que pour les équipes RED & BLUE ! Ces recherches permettent d’obtenir des résultats plus pertinents, mais également de trouver des pages qui seraient autrement difficiles à trouver, comme les portails d’authentification cachés ! Cependant, il faut rester attentif à l’utilisation de ces méthodes dans un but éthique afin d’éviter tout abus ou acte illégal. Pour finir, je vous invite à utiliser d’autres moteurs de recherche classiques prenant en charge les Dorks, car cela permettrait d’étendre le périmètre des recherches. Ces moteurs peuvent être, par exemple, Baidu (Chine) ou Yandex (Russie).